Connaissez-vous cette fonctionnalité cachée dans SAP PO, qui va restreindre l’accès à certaines interfaces sensibles dans le paysage tout en nous permettant d’accéder à d’autres interfaces ?

Les consultants en intégration développent des interfaces qui permettront de connecter et d’intégrer de manière transparente les données entre les systèmes. Dans le cadre de leur travail, les consultants peuvent visualiser les charges utiles/données, c’est-à-dire les données échangées entre deux systèmes. Bien qu’il soit important d’avoir accès à la transformation des données dans SAP PO pour déboguer les problèmes en cas d’échec, dans certaines situations, les clients peuvent également vouloir restreindre cet accès pour quelques interfaces.

POURQUOI AVONS-NOUS BESOIN DE RESTREINDRE L’ACCÈS ?

Vous pouvez vous demander dans quelles circonstances les consultants doivent avoir accès à cette fonctionnalité. Par exemple, dans le paysage des commandes, certaines interfaces peuvent contenir des informations sensibles sur les clients, des informations sur les salaires, des numéros de compte, des numéros de carte de crédit ou des boîtes PO qui peuvent être partagées entre deux projets différents soutenus par des équipes différentes. Grâce à cette fonctionnalité, nous pouvons restreindre l’accès à cette interface spécifique ou à un ensemble d’interfaces, tout en leur permettant de consulter les données d’autres interfaces.

COMMENT RÉALISER CETTE EXIGENCE ?

Il est bien connu que pour accéder au système SAP PO et effectuer une quelconque tâche, nous devons disposer des privilèges nécessaires. Les actions et les rôles standard de SAP ne peuvent pas limiter l’accès aux utilisateurs en fonction des interfaces. En d’autres termes, si un utilisateur a accès à la surveillance des messages, il peut visualiser les messages de toutes les interfaces sans aucune restriction, mais si l’utilisateur n’a pas d’accès, il ne pourra visualiser aucun message.

Puisque notre exigence est une combinaison des deux, nous allons développer un rôle qui permettra des actions et des rôles personnalisés pour atteindre l’exigence.

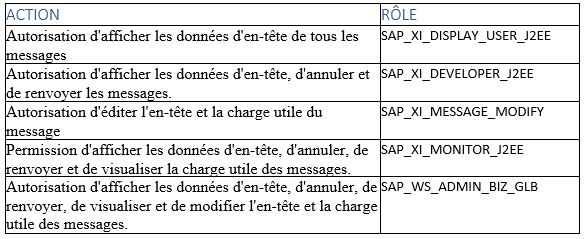

Certains des rôles SAP standard que nous utilisons couramment sont les suivants :

Lorsque nous mettons en œuvre des rôles personnalisés, les rôles standard ci-dessus deviennent obsolètes et se limitent à donner accès à des outils de surveillance tels que Message Monitoring, Communication Channel Monitor, etc…

Pour définir nos propres règles, nous devons comprendre la signification des actions et des rôles. Une action n’est rien d’autre qu’un ensemble de permissions, chaque action donne la permission d’effectuer certaines opérations telles que l’annulation d’un message, la réexpédition d’un message, l’affichage des données du message, le refus de l’autorisation d’annulation et ainsi de suite. Les actions peuvent être regroupées en rôles. Lorsque nous créons des actions personnalisées, nous devons garder à l’esprit les nouvelles interfaces qui peuvent être ajoutées au paysage et créer des actions personnalisées en conséquence, sinon nous pourrions avoir à modifier les règles régulièrement.

Nous avons deux utilisateurs A et B qui ont accès aux systèmes SAP PO. Dans le cadre de nos exigences, l’utilisateur A doit avoir accès à toutes les interfaces tandis que l’utilisateur B peut voir toutes les interfaces sauf l’interface de la paie.

RÉSULTATS DES TESTS

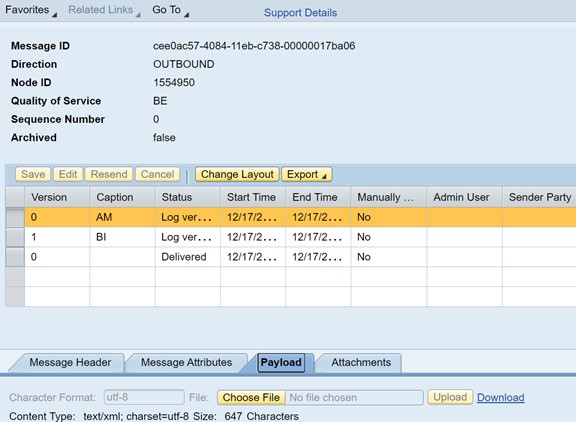

Pour l’UTILISATEUR A, le rôle standard fourni par SAP qui a l’action payload_all est attribué afin que l’utilisateur puisse voir les données utiles pour toutes les interfaces, y compris l’interface sensible..

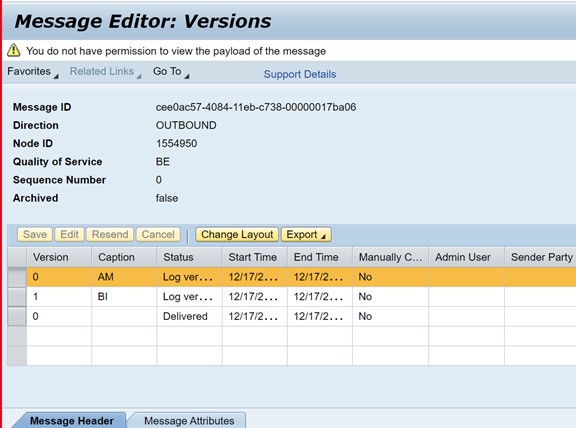

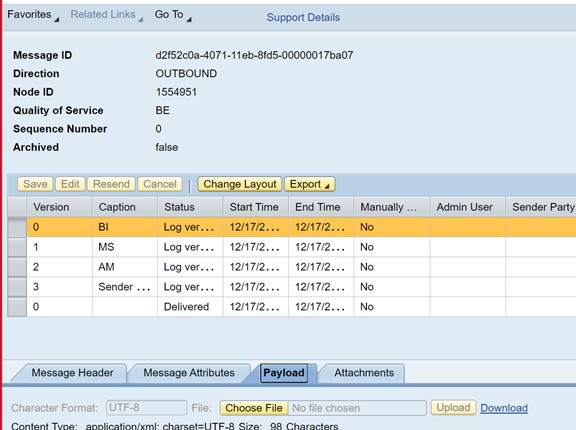

Maintenant, je me suis connecté avec l’utilisateur B et l’onglet Payload est désactivé pour l’interface sensible seulement, mais l’utilisateur peut voir les payloads pour les autres interfaces.

La capture d’écran ci-dessous représente l’interface sensible et nous pouvons voir la pop up en haut :

Capture d’écran PFB où l’on peut voir que l’utilisateur est en mesure de voir la charge utile pour d’autres interfaces:

CONCLUSION

Il s’agit d’un moyen assez simple de restreindre l’accès aux interfaces qui contiennent des données sensibles, car nous pouvons limiter l’accès en fonction de l’espace de noms ou des systèmes d’entreprise. Le seul inconvénient est que si un message échoue en raison d’un problème de mappage dans le Po pour lequel l’accès est restreint, l’utilisateur doit dépendre d’une personne qui a l’accès car il est important de tester le mappage du message dans le PO pour résoudre le problème.

RÉFÉRENCES

Pour mettre en œuvre cette fonctionnalité, veuillez vous référer aux liens ci-dessous pour une description détaillée: